Inhaltsverzeichnis

Deutschland. Ein Wintermärchen

Deutschland. Ein Wintermärchen

Es war einmal… so fangen alle Märchen an. Es war einmal die Regierungsaussage „Keine NSA-Spionage auf deutschem Boden“.

Wir wissen alle: Die Realität sieht da ganz anders aus.

Nein, ich werde mich jetzt nicht in die endlose Reihe derer eingliedern, die „Zeter und Mordio“ schreien. Was da gerade passiert, lesen Sie selbst jeden Tag.

Fakt ist: Wir werden ausspioniert.

Was mich wundert: Was ist daran neu? Nichts.

Was mich wirklich überrascht:

NSA: Alle Schauen in Richtung Westen – Die Folge: „Knickstarre“.

Die Vergessenen:

Mal ehrlich: Die anderen Himmelsrichtungen machen mir wesentlich mehr Sorgen, was meine Rechte als Industrienation betrifft. Forbes hat gerade den mächtigsten Mann der Welt gekürt – und das ist nicht mehr Herr Obama. Zusätzlich zeigen uns die Länder der aufgehenden Sonne jeden Tag, was sie unter globaler Markwirtschaft/Urheberrechten und Patenten verstehen.

Solange dies lediglich eine körperliche und keine geistige Starre zur Folge hat, bleibe ich also im Thema NSA entspannt.

Das überrascht Sie? Sie denken ich bin „Blauäugig“ oder ein Anhänger der Theorie „Wenn Du nichts zu verbergen hast, was ist so schlimm daran?“. Das Gegenteil ist der Fall. Mal ehrlich, was soll ich tun? Die Bundestagswahlen sind vorüber und für eine mehr oder weniger sinnhafte Demo vor dem Weißen Haus fehlt mir einfach die Zeit; vermutlich hätte mich der CIA bereits an der Einreise gehindert, weil ich eine private Email an meine Frau geschrieben habe „Bin weg zur Demo nach USA“.

Über diese Fragen, ja sogar die damit erforderlichen politischen, strafrechtlichen Lösungen lässt sich trefflich debattieren, philosophieren, politisieren. Sicherlich wird die Regierung für die Zukunft eine irgendwie beruhigende politische Lösung aushandeln. Ob es in der Sache strafrechtliche Konsequenzen haben wird, mag dabei dahinstehen. Ob es einen deutschen Staatsanwalt geben wird, der ein strafrechtliches Ermittlungsverfahren gegen Herrn Obama & Co prüft, halte ich eher auch für wenig wahrscheinlich.

Die gesellschaftlichen Auswirkungen der NSA-Affäre sind jedoch enorm. Spionage wird salonfähig, weil sich der Gedanke durchsetzt: “Die NSA lebt es doch vor, wieso tue ich etwas verwerfliches, wenn ich Daten missbrauche?“.

Dabei kommt mir aber die alte Binsenweisheit in den Kopf: „Die Kleinen hängt man, die Großen lässt man laufen“:

In der Zwischenzeit kann es passieren, dass EDV-Leiter den Kopf für die Situation hinhalten müssen

In der Zwischenzeit kann es passieren, dass EDV-Leiter den Kopf für die Situation hinhalten müssen

Die Lage-Beurteilung:

Die Lage:

-

Spionage/Wirtschaftsspionage wird es immer geben

-

Daten werden immer dem kriminellen Begehren anderer ausgesetzt bleiben.

-

Die Lösung „Ich verzichte auf Microsoft, Google, Amazon und Co“ ist lächerlich.

-

Unternehmensdaten liegen heute nicht mehr nur im Rechenzentrum des Unternehmens, sondern sind global unterwegs (Tochterunternehmen, Partner, Lieferanten, Kunden, Subunternehmen, Dienstleister, Logistiker usw)

- Systeme werden immer angreifbar sein.

- Cloud: Oje, darüber möchte ich in einem weiteren Blog sprechen.

Die Beurteilung:

EDV-Leiter stecken dabei in einem Dilemma. Einerseits brüllt jeder User auf, wenn die Daten nicht sofort und zwar global verfügbar sind („so kann ich nicht arbeiten“). Andererseits wird jeder Geschäftsführer aufbegehren (zu Recht wie ich meine), wenn die Daten bei der Konkurrenz landen.

Die Rechtslage ist aber eindeutig:

Der CIO kann bis ins private Vermögen haften, wenn es zu einem Datenmissbrauch kommt und ihm dabei ein Vorwurf gemacht wird „nach dem Stand der Technik hättest Du das sehen müssen“.

Er ist damit eingekeilt zwischen Verfügbarkeit der Daten, der persönlichen Haftung (so unsere obersten Zivilgerichte) und der globalen Landkarte der Daten. Dabei wird erwartet, dass er die global verteilten Daten so schützt, als hätte er sie unterm Kopfkissen.

Sie werden sagen: Das war doch schon vor NSA so. Das ist richtig.

Was ist also „neu“?

Ganz einfach: Die NSA-Affäre (oder nennen wir sie lieber „NSA und Co-Global GmbH-Affäre“ macht jetzt das Ganze salonfähig nach dem Prinzip „machen ja auch die Großen“.

Der CIO wird sich also in seinem Abwehrkampf immer skrupelloseren Machenschaften gegenübersehen.

Die erforderliche Abwehrstrategie des CIO

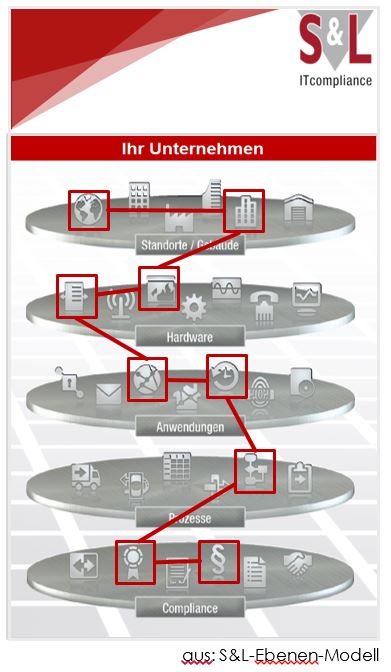

„Das S&L-Ebenen-Modell“

In der Vergangenheit musste sich ein CIO „lediglich“ um die IT-Systeme als solches kümmern und schauen, ob diese verfügbar sind. Das genügt heutzutage nicht mehr.

In der Vergangenheit musste sich ein CIO „lediglich“ um die IT-Systeme als solches kümmern und schauen, ob diese verfügbar sind. Das genügt heutzutage nicht mehr.

Wir lösen das Problem, indem wir Unternehmen in die nachfolgenden 5 Ebenen einer Analyse unterziehen:

Standorte/Gebäude

Hardware

Software

Geschäftsprozesse

Compliance-Anforderungen (Verträge/Gesetze)

Dabei prüfen deren Abhängigkeiten zueinander sowie deren Anforderungen an die IT.

Zentraler Ansatz dabei: Der Schutzbedarf der Geschäftsprozesse und deren Anforderungen auf die IT.

Zentrale Fragen sind dabei:

- Was sind unternehmenskritische Daten?

- Wie hoch ist deren Schutzbedarf?

- Wo liegen die unternehmenskritischen Daten?

- Entspricht die EDV diesem Schutzbedarf?

- Entsprechen meine globalen IT-Infrastrukturen dem Stand der Technik?

Unsere technischen Standards dabei:

ISO 27001 + ISO 27001 auf der Grundlage BSI Grundschutz + IDW + § 9 BDSG + DIN EN 80001-1 (Medizinische IT-Netzwerke)

Das Ergebnis:

Der CIO hat die Daten entsprechend den gesetzlichen und unternehmensspezifischen Anforderungen gesichert. Sollten die Daten jetzt noch kompromittiert werden, entfällt seine persönliche Haftung.

Sie fragen sich, was hat das mit NSA zu tun?

Das ist auch ganz einfach: Sie haben die Daten in unternehmenskritische und unkritische Daten eingeteilt. Die unternehmenskritischen Daten wurden nach einem ISO Standard gesichert. Dabei können Sie die Daten durch Erhöhung des Schutzbedarfs entsprechend härten und so einer Datenspionage –eben auch der NSA- größtmöglich gegensteuern.

Wenn die Daten jetzt ausspioniert werden, tragen Sie keinerlei Haftung dafür.

Ergo: In Sachen NSA bin ich als CIO entspannt.

Der Rest: Lebensrisiko.

Sollen sie doch die Email an meine Frau „Bin weg zur Demo in die USA“ ruhig lesen. 🙂

13.11. 2013.

Klaus Keukert